Douphp cms通杀漏洞(小宇特详解)

Douphpcms通杀漏洞

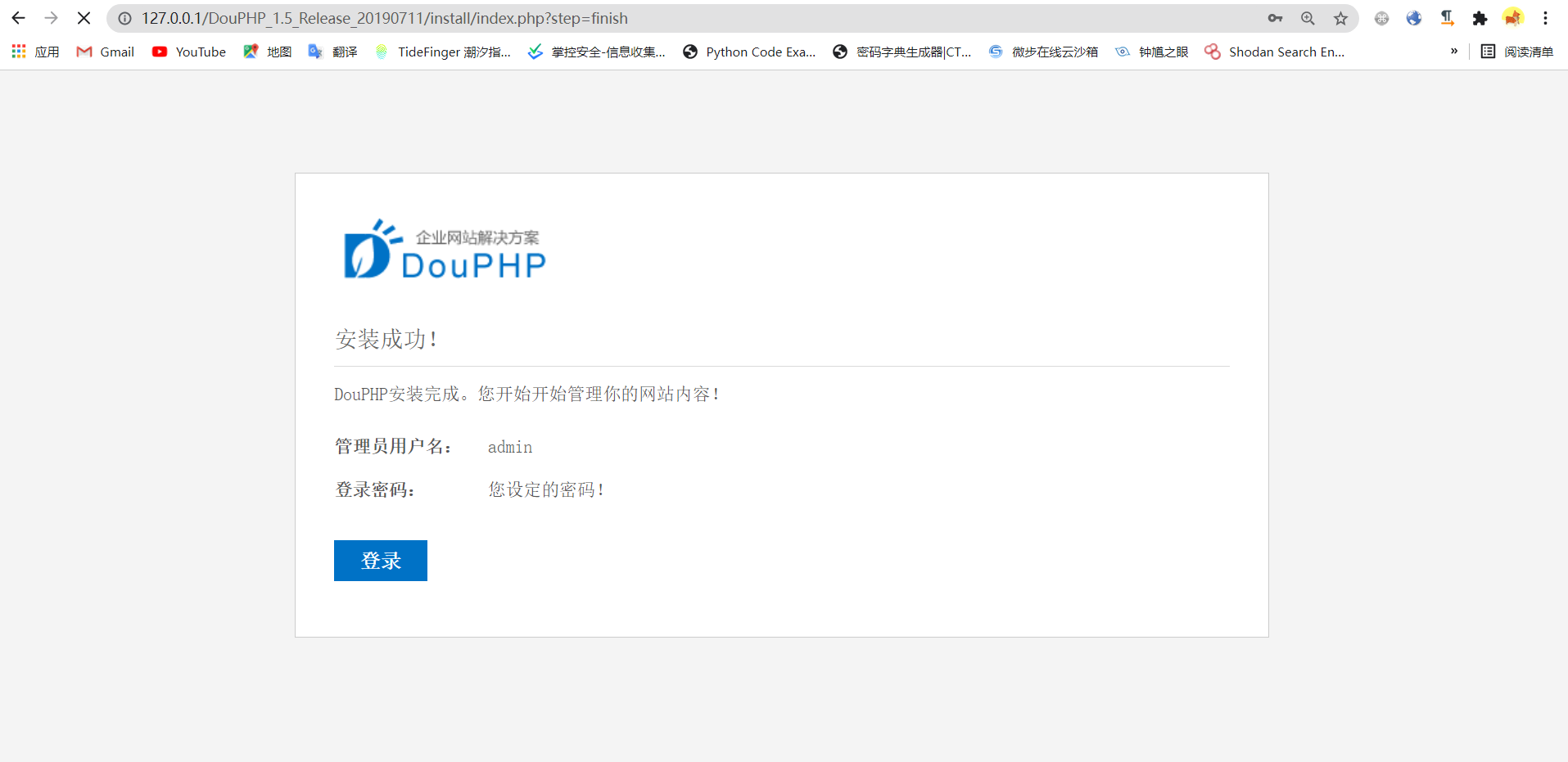

老规矩在分析cms漏洞时,先在本机上安装cms,来进行代码审计。

这个通杀漏洞的原理就是通过找到data文件中的unlink文件进行删除,然后进行重新安装这个站点,然后我们对他进行恶意的传参,然后我拿到这个站点的webshell。

这个靶场是通过cms进行搭建的,我们事先在本地搭建一个

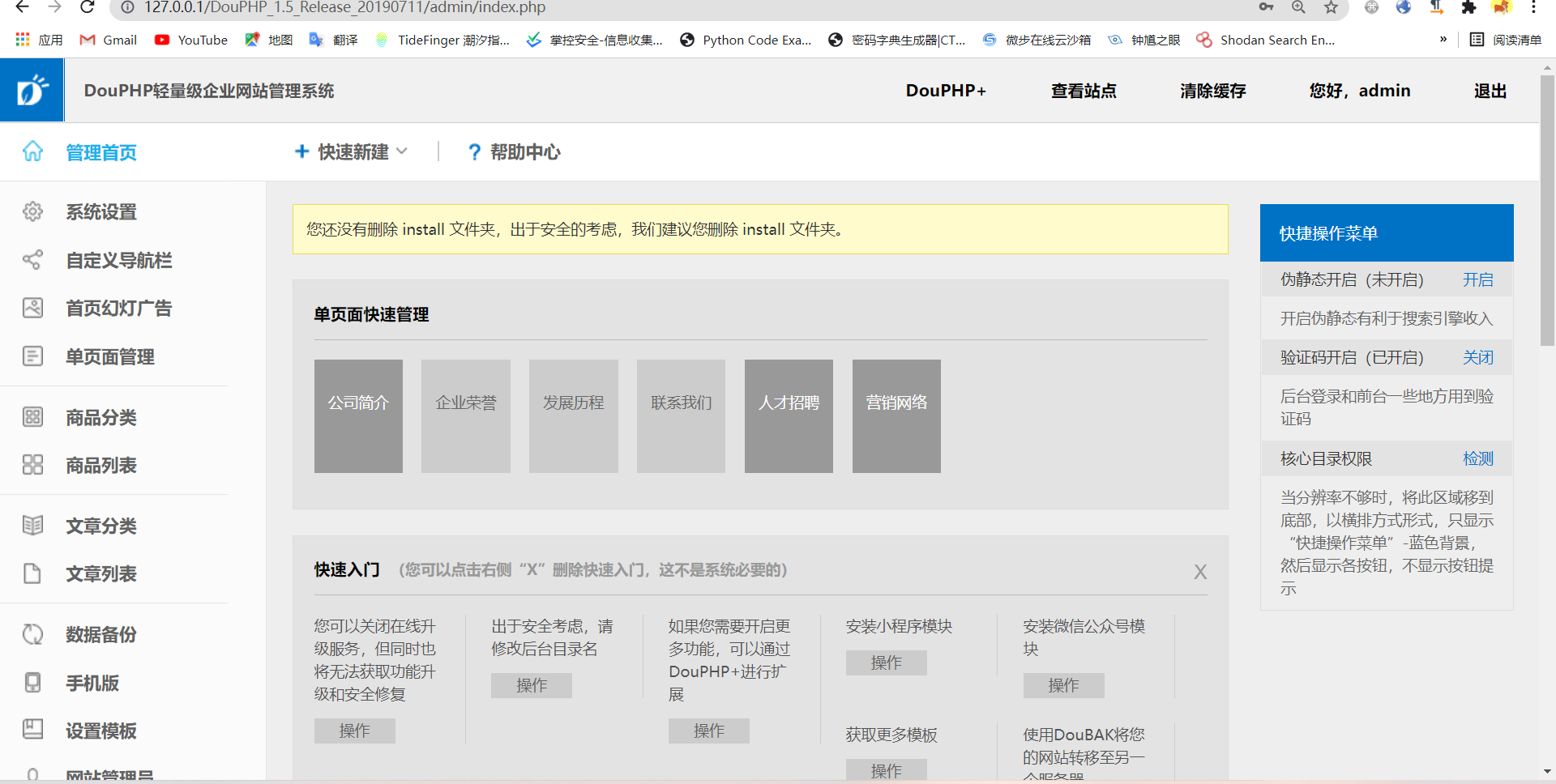

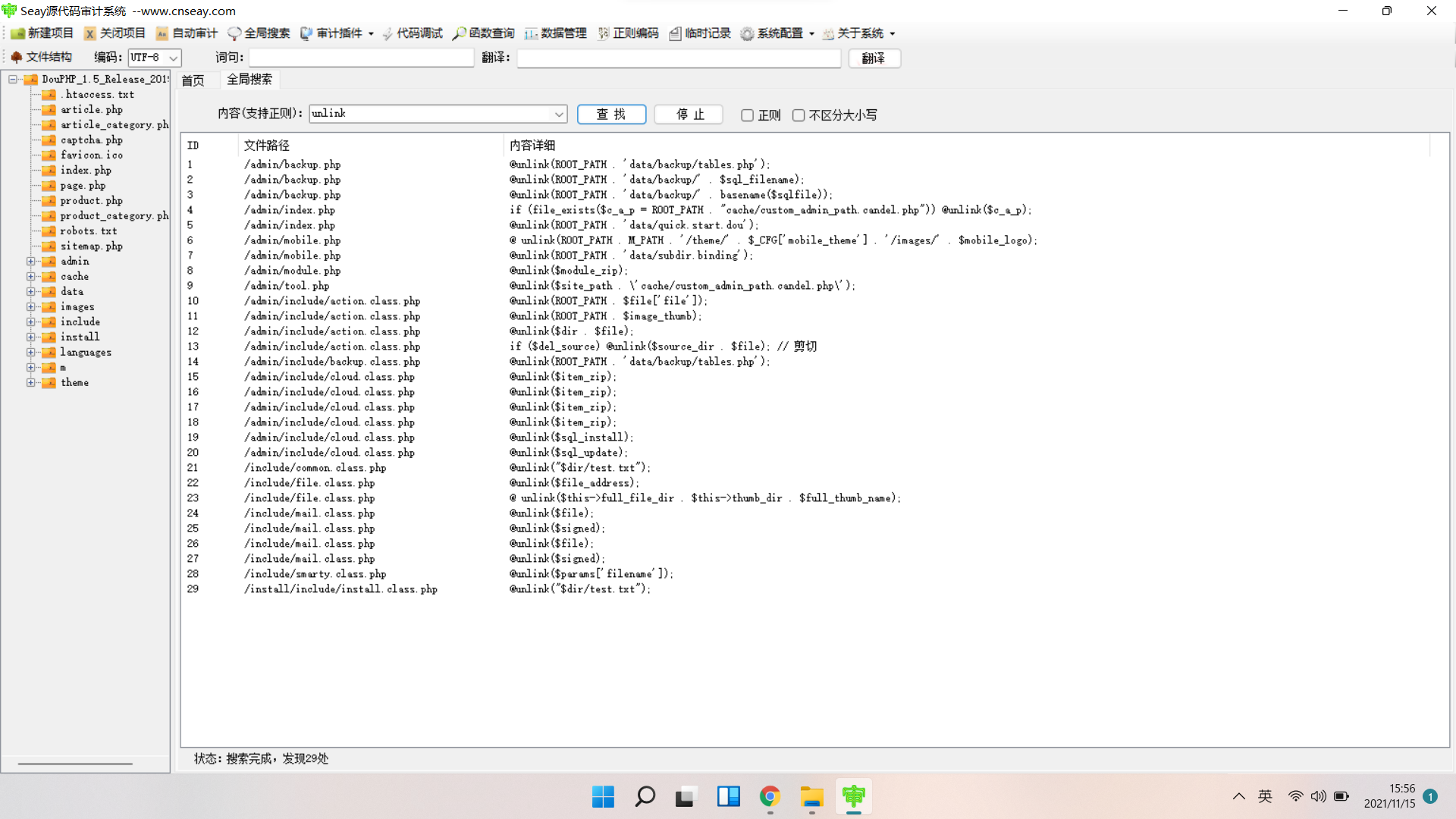

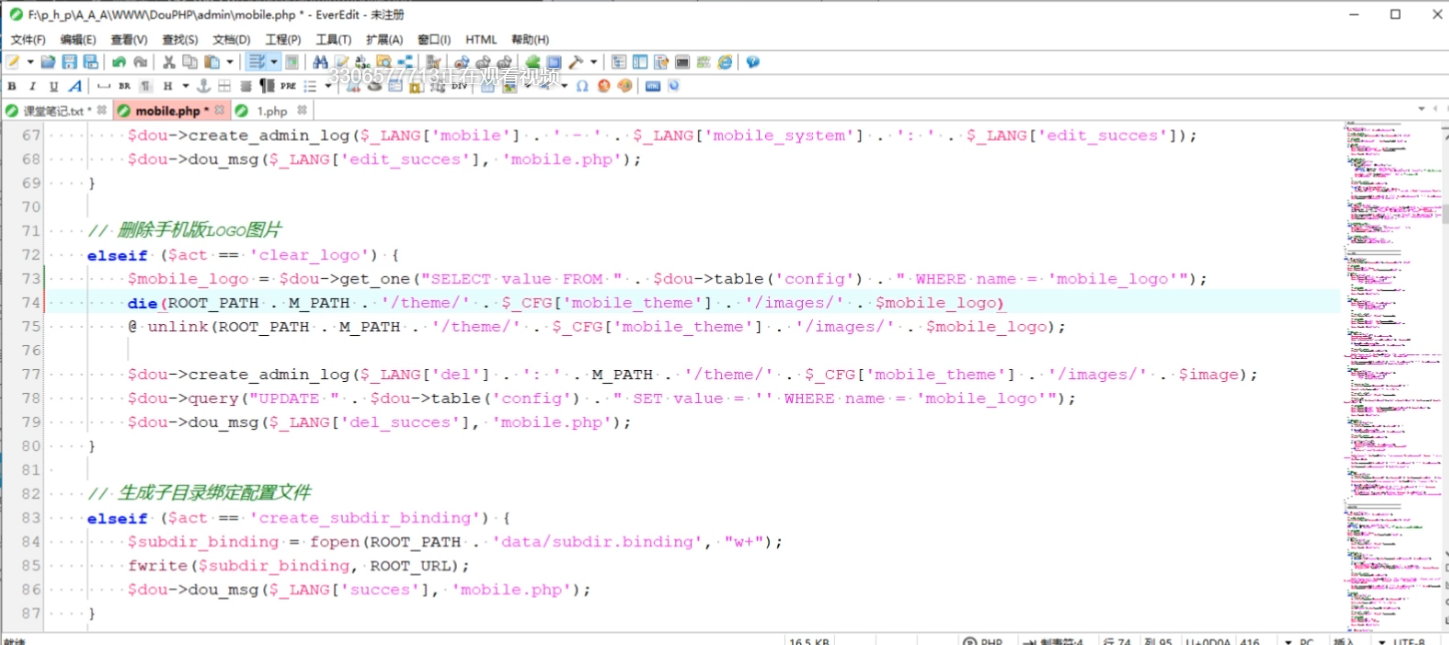

安装成功过后我们进行代码审计然后我们进行全局变量搜索,搜索函数unlink.

然后查找我们可以进行控制的地方,即控制它的传参变量

我们再这里找到了

s

q

l

_

f

i

l

e

n

a

m

e

这

个

变

量

,

进

去

查

看

后

这

里

存

在

正

则

匹

配

,

我

们

无

法

对

他

进

行

修

改

文

件

后

缀

!

[

]

(

h

t

t

p

s

:

/

/

i

m

g

−

b

l

o

g

.

c

s

d

n

i

m

g

.

c

n

/

i

m

g

c

o

n

v

e

r

t

/

d

f

e

a

098821207

b

c

f

f

827

c

d

76

b

d

77

a

e

c

0.

p

n

g

)

我

们

再

看

看

下

一

处

,

这

里

是

变

量

sql\_filename这个变量,进去查看后这里存在正则匹配,我们无法对他进行修改文件后缀  我们再看看下一处,这里是变量

sql_filename这个变量,进去查看后这里存在正则匹配,我们无法对他进行修改文件后缀我们再看看下一处,这里是变量sqlfile,这里它和文件备份和文件删除相关

然后下面的$c_a_p是事先定义好的,我们无法对其进行修改,所以我们就不用多管,直接下一个。

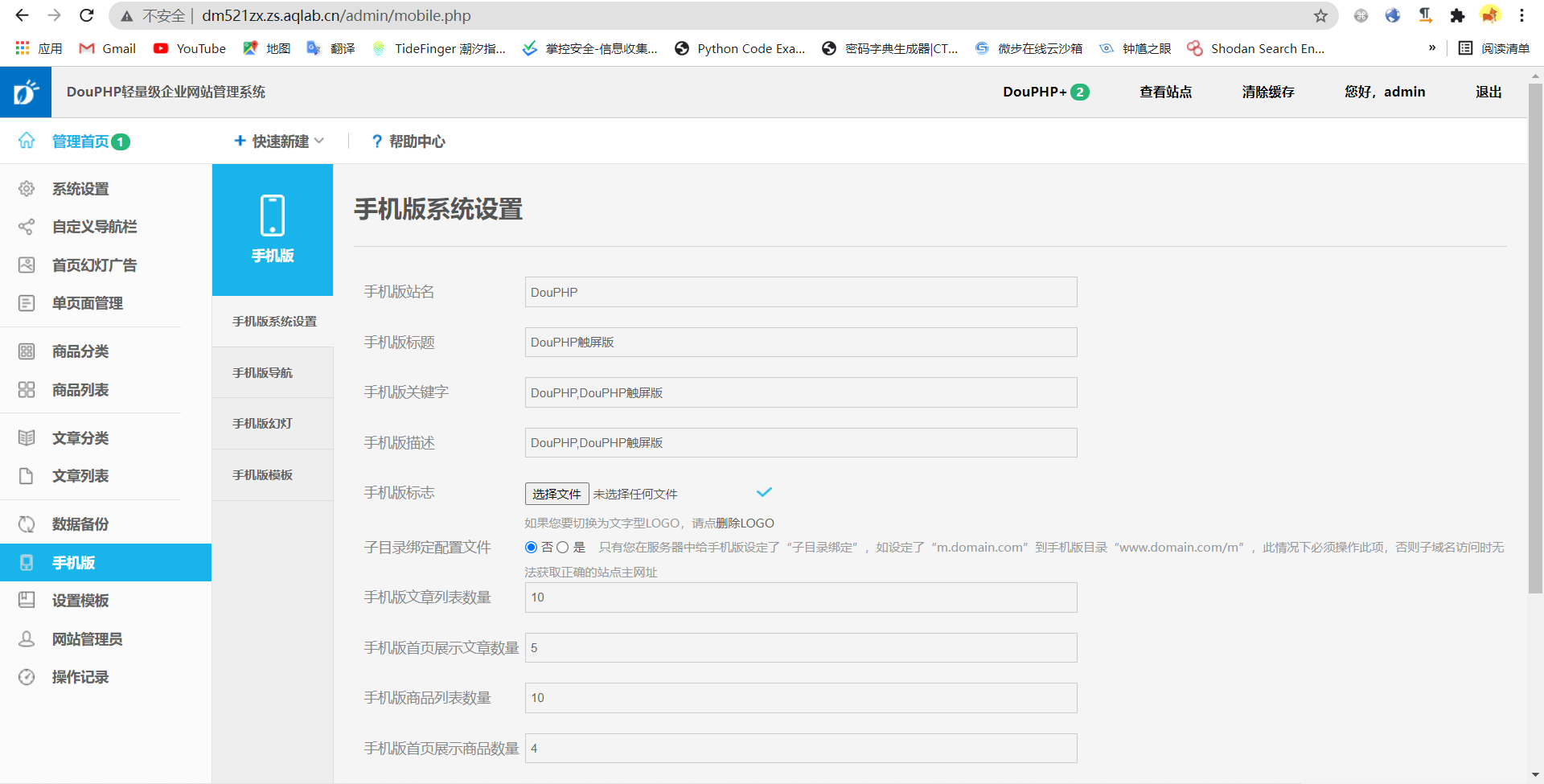

然后让我们看看这里,这里是我们的删除手机logo图片的一个代码,

这里我们还发现了它的SQL语句,继续对他进行代码审计,接下来就是需要找到一个可以进行传参的目标表内的函数

这条语句可以让我们进入目标传参表,它的可控变量是value,也就是post传参点

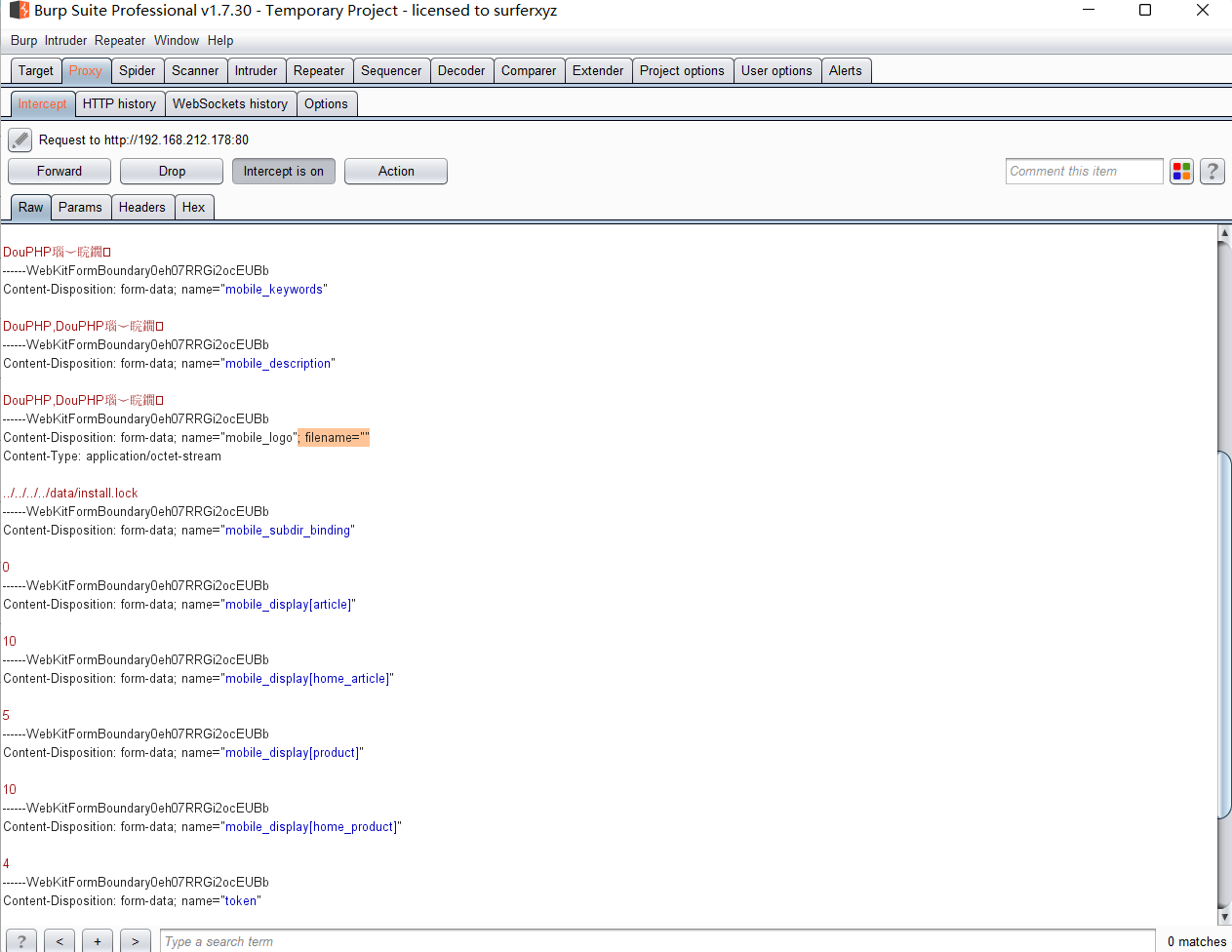

我们删除logo

然后点击提交,我们使用burp进行抓包,然后修改数据包,将filename(上传文件)删除,然后加上路径…/…/…/…/data/install.lock。这里的路径是通过上面代码审计的时候,进行输出,直接 die(删除的语句)

然后放包

我们的页面就会重置到安装页面

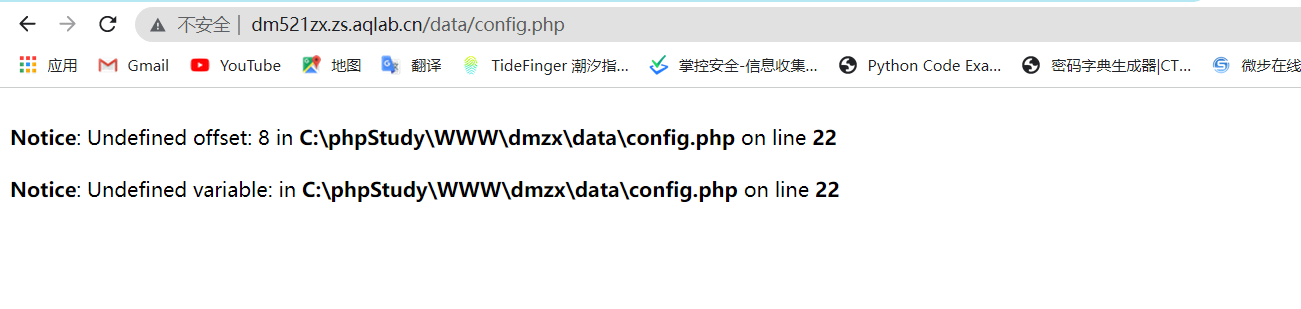

然后在安装页面对他进行木马传参,这里的数据库的信息是用来与数据库进行连接的。这里的信息一般都储存在了data里的config.php文件中。

然后访问data/config.php目录下的东西

然后直接连接菜刀

5006

5006

暂无认证

暂无认证

m0_73784326: 反斜杠不是被ban了吗?怎么还能用?

我烩找到泥: ../../../../../ffffllllaaaagggg 总共不是向上返回了五层吗,为什么说是四层啊

earn--for: 师傅真详细啊,赞了

weixin_44257265: a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2&b=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2

是小航呀~: admin那儿为什么要加&和; 不加的时候为什么报错